La PlayStation 5 (PS5) è stata una delle console più avanzate e innovative degli ultimi anni. Tuttavia, per sviluppatori e appassionati che desiderano esplorare il sistema oltre il suo utilizzo previsto, le misure di sicurezza della console possono rappresentare un ostacolo significativo. Uno dei principali problemi è la gestione dei file Signed ELF (SELF), che sono file eseguibili crittografati e firmati per prevenire l’esecuzione di codice non autorizzato.

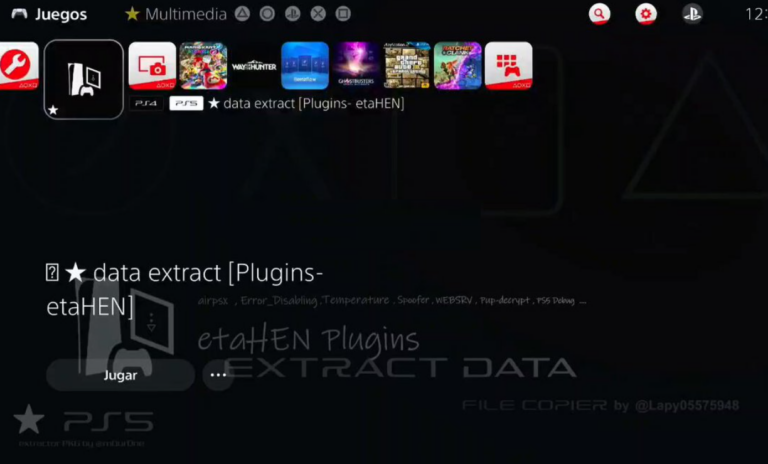

In questo articolo, esploreremo un payload chiamato PS5 SELF Decrypter, che utilizza tecniche di lettura/scrittura arbitraria del kernel per decrittografare i file SELF dal filesystem della PS5 e salvarli in formato plaintext su un’unità USB. Questo strumento è particolarmente utile per chi vuole analizzare o modificare i file di sistema della PS5.

Cos’è il PS5 SELF Decrypter?

Il PS5 SELF Decrypter è un payload progettato per sfruttare vulnerabilità del kernel della PS5 sviluppato da LightningMods, permettendo di leggere e scrivere dati in modo arbitrario. Questo consente di decrittografare i file SELF presenti nel filesystem della console e di salvarli in chiaro su un’unità USB. Il processo è particolarmente utile per:

- Analizzare i file di sistema della PS5.

- Modificare o personalizzare il firmware.

- Sviluppare homebrew o strumenti di debugging.

Come Funziona?

Il payload sfrutta una combinazione di tecniche di exploit per ottenere l’accesso al kernel e decrittografare i file SELF. Ecco una panoramica del processo:

- Arbitrary Read/Write del Kernel:

Il payload utilizza una vulnerabilità del kernel per leggere e scrivere dati in aree di memoria normalmente protette. Questo è essenziale per accedere alle funzioni di decrittografia. - Decrittografia dei File SELF:

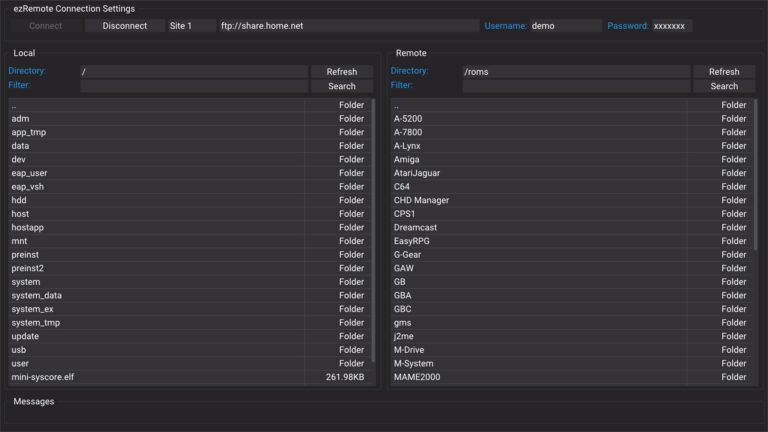

I file SELF vengono decrittografati utilizzando le chiavi e gli algoritmi di crittografia integrati nel sistema. Il payload estrae i dati in formato plaintext. - Salvataggio su USB:

I file decrittografati vengono salvati in una directory specifica ([USB root]/PS5/) su un’unità USB collegata alla console.

Note Importanti

- Supporto Firmware:

Il payload dovrebbe funzionare sulle versioni firmware 3.xx-4.xx, ma non è stato testato su tutte. In caso di problemi, apri un issue sul repository del progetto. - Stabilità:

Il payload potrebbe causare il panic della console durante il processo di dumping. Se ciò accade, riavvia la console e riprova. Il payload riprenderà da dove si era interrotto. - Miglioramenti:

Il codice è ancora in fase di sviluppo e ci sono diversi miglioramenti da apportare, come l’escape del sandbox, una migliore gestione della concorrenza e una pulizia generale delle funzioni.

Ringraziamenti

Un grande grazie a:

- ChendoChap per l’aiuto nel reverse engineering e i test.

- Znullptr per i test.

- flat_z per il kernel di riferimento e le informazioni.

- alexaltea per il lavoro precedente con Orbital, che ha fornito una base di riferimento.

Conclusione

Il PS5 SELF Decrypter è uno strumento potente per chi vuole esplorare e analizzare i file di sistema della PS5. Tuttavia, è importante utilizzarlo con cautela, poiché operazioni come queste possono causare il ban della console o danni permanenti. Se sei un appassionato di reverse engineering o uno sviluppatore, questo payload potrebbe aprire nuove porte per la personalizzazione e l’analisi della PS5.

Nota: Questo articolo è solo a scopo informativo. L’uso di strumenti come il PS5 SELF Decrypter può violare i termini di servizio di Sony e comportare conseguenze legali. Utilizzalo a tuo rischio e pericolo.